Mis à jour le 29 mai 2025

|

20241228_Tout sur le virus Stuxnet

C'est le virus Stuxnet qui a endommagé un certain nombre de centrifugeuses iraniennes il y a quelques années . ll a été conçu avec le nom de projet "Olympic Games". La vidéo qui le présente a été faite en partenariat avec la firme Trade Republic (pour le financement je pense), et décrit dans le détail pourquoi et comment ce virus a été développé et actionné.

Bien-sûr il ne faut pas croire aveuglément tout ce qui y est décrit car ceux qui ont développé ce virus pourraient tout aussi bien avoir créé ce genre de narratif à titre de propagande ou pour masquer certains détails. Cependant tout cela concorde avec ce qui a été publié dans les médias, notamment sur le forum "Wilder security" jusqu'ici et paraît plausible.

En résumé, ce ver (pas un virus) a été spécifiquement créé pour endommager les centrifugeuses à uranium iraniennes dont le but est d'isoler l'isotope U235 de l'uranium naturel, composé d'U235 et d'U238, afin de le rendre fissile et, ainsi, de le rendre utilisable pour la fabrication d'une bombe atomique.

Déjà l'Iran à l'époque de son shah, Mohammad Reza Pahlavi, l'Iran désirait développer sa propre bombe atomique et déclarait alors "Les USA, l'Angleterre et d'autres pays ont développé leurs bombes atomiques et nous, on voudrait qu'on ne le fasse pas? Mais nous aussi avons le droit de nous défendre!". Ce droit est légitime, n'importe quel pays a le droit de se défendre, mais ceux qui possèdent déjà la bombe ne voyaient pas d'un bon oeil qu'un nouveau membre tente de se joidre à leur "club" d'où la guerre souterraine qu'ils menèrent et qui a aboutit à la création de ce ver incroyablement sophistiqué.

La vidéo qui suit déclare que ce sont les USA qui ont développé ce virus en collaboration avec la Grande Bretagne et Israël. Ce qui est en tous cas certain, c'est qu'un tel logiciel ne peut avoir été développé que par un Etat, seul à en avoir les moyens colossaux.

Les développeurs US auraient donc créé ce ver mais c'est Israël qui l'aurait modifié et introduit plus vite que prévu, y laissant un bug qui a permis son identification: certains ordinateurs infectés s'éteignaient subitement. Le gouvernement israélien était en effet pressé de le mettre en action et a fait pression sur ses développeurs. Ces derniers ont alors modifié le code source américain sans le dire à leurs alliés et l'ont lâché dans la nature. Ils ont ainsi infecté 100'000 ordinateurs de par le monde, mais surtout ceux de l'usine iranienne de séparation isotopique de leur uranium, détruisant physiquement environ 10% de leurs centrifugeuses.

En fait, ce ver était destiné à infecter les ordinateurs de processus Siemens (automates programmables Simatic) qui pilotaient les dites centrifugeuses. Le but était de détruire physiquement ces dernière en les faisant tourner plus rapidement qu'elles le pouvaient, en les stoppant brusquement et en répétant ce cycle plusieurs fois comme s'il s'agissait d'une panne mécanique "habituelle". Et accessoirement en masquant l'affichage de leur vitesse et en inhibant toutes les sécurités de survitesse.

L'entreprise Symantec (antivirus Norton) et trois des plus talentueux reverse engineers du monde (Eric Chien, Liam O'Murchu et Nicolas Falliere) ont participé au décryptage de ce ver, prévu pour ne se propager que par l'intermédiaire d'une clé USB afin de pouvoir infecter des ordinateurs séparés de toutes connections avec l'extérieur. Ils ont constaté que ce ver était hyper sophistiqué et que son code source devait faire dans les 150'000 lignes, contre dans les 8'000 pour un virus habituel. Et ils ont mis beaucoup du temps à en comprendre la finalité tant elle était bien dissimulée. Voir le "Wilder security forum": https://www.wilderssecurity.com/ .

Vidéo "Le virus le plus sophistiqué du 21ème siècle": https://www.youtube.com/watch?v=gXtp6C-3JKo

20241228_Virus sur câble USB -C ?

Un développeur a tenté d'insérer un chip sur le connecteur d'un câble USB-C afin d'en pomper ootut ce qui y transite:

Youtube: https://www.youtube.com/watch?v=TgoWmrOfYBU

La Sécurité de la Suisse 2024:

https://www.admin.ch/gov/fr/accueil/documentation/communiques.msg-id-102858.html

Document (long et détaillé) envoyé par la Confédération: Dark patterns

Par qui et comment nos données personnelles sont

espionnées

J'ai du matériel à vendre et j'ai mis un flash photo sur le site de petites annonces Anibis pour le tester. Presque immédiatement, je reçois une offre via le chat du site. L'acheteuse se dit s'appeler Anna et me demande, si je peux expédier l'objet à Genève. Elle me propose de continuer la transaction en direct, par mail, ce que j'accepte.

Elle m'envoie alors un mail me disant que l'argent est parti, la preuve en cliquant sur le lien joint à son mail.

Et là une petite lumière s'allume dans ma petite tête. Déjà elle m'écrit en allemand et elle dit habiter Genève, bizarre. Ensuite elle ne m'a pas donné son adresse pour l'envoi et moi je ne lui ai pas encore donné le montant du supplément pour l'envoi à Genève. Ensuite, elle m'a dit s'appeler Anna et elle signe ses message JL.

Je lui écrits que je ne lui ai pas dit où verser l'argent mais elle insiste pour que je clique sur son lien. Je contrôle son adresse mail: elle vient de Belgique! Tout cela se passe très vite, en quelques minutes.

Je lui réponds finalement que je lui enverrai l'objet dès que l'argent sera arrivé sur mon compte, pas avant. Et tout s'arrête, plus de messages!...

Conclusion Son bavardage était destiné à me faire cliquer sur son lien, qui à coup sûr m'aurait infecté mon PC. Heureusement, la ficelle était un peu grosse...

|

|

Un cas d'école

Une dame de ma connaissance, appelons-la Suzette, s'est fait voler plus de 3000 Fr/Euros suite au téléphone d'une inconnue ne parlant même pas français. Voici comment.

MARDI 14 MARS

08h00 (environ) Le téléphone fixe sonne, Suzette répond. Une dame lui parle à moitié dans un français incompréhensible et à moitié en anglais (pas terrible non plus). Elle dit son nom et celui de son entreprise mais Suzette ne comprend rien. Elle a tout de même compris que la dame doit intervenir sur son PC car il a un bug qu'elle doit réparer, c'est la raison de son appel. C'est une chance (si on veut) car le PC de Suzette affiche de plus en plus souvent qu'il est lent et qu'il faut y corriger quelque chose.

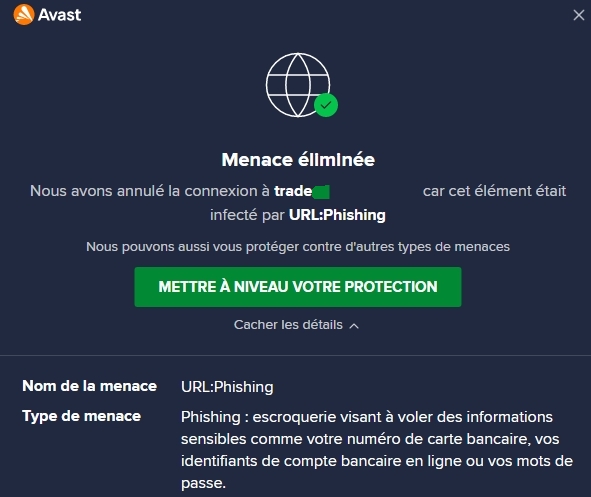

En fait c'est Avast, l'antivirus gratuit qui est installé sur son PC, qui tente de lui faire acheter la version payante de ce soft. C'est de bonne guerre, c'est du marketing, mais je n'arrête pas de dire à mes clients que cela ne sert à rien d'acheter une version payante, la version gratuite est tout à fait suffisante.

La dame lui propose alors d'utiliser le traducteur en ligne de Google pour se faire comprendre. Il faut pour cela qu'elle puisse accéder au PC de Suzette. Elle lui fait lors installer le logiciel Supremo "Contrôle de bureau à distance facile et rapide" qui permet de prendre la main à distance. Suzette suit les instructions de la dame et à 8h41 Supremo est installé. Après échange du code et acceptation de la connexion, elle voit le curseur de sa souris se déplacer tout seul sur son écran, la dame a pris la main. Le navigateur se met en route et la page de traduction de Google apparaît.

08h41 A ce moment, elle peut lire la traduction en français du texte que la dame écrit en anglais.

Erreur funeste, Suzette n'aurait jamais dû accepter d'installer Supremo sur son PC car maintenant la dame y est comme chez elle et peut y faire ce qu'elle veut, ce dont elle ne se prive pas. Il ne faut jamais laisser un inconnu prendre la main sur son PC car c'est lui livrer son contenu en libre-service.

Le curseur s'agite en tous sens, des pages s'ouvrent et se ferment, Suzette n'a pas le temps de voir de quoi il s'agit, d'autant plus qu'elle n'y comprend rien en informatique. La dame lui explique qu'elle inspecte le PC pour voir ce qui doit être réparé (en fait pour voir ce qu'il y a à voler...). Au passage elle copie une photo du passeport de Suzette.

10h22 La dame lui fait installer Teamviewer https://www.teamviewer.com/fr/ , connectivité à distance 10h39 La dame lui fait installer Ultraviewer https://www.ultraviewer.net , remote desktop software

Tout cela probablement pour "noyer le poisson" et faire croire à Suzette que la dame investigue. Elle lui dit alors qu'elle a trouvé le remède mais qu'elle doit activer son serveur (sic). Suzette doit lui envoyer 500 Fr pour enclencher le processus de réparation. Pour cela, elle doit aller "acheter pour 500 Fr de cartes à prépaiement Google Play chez Manor, Aldi ou Fust". Elle lui promet que l'argent lui sera rendu sitôt finalisé la réparation (mais bien-sûr...).

Suzette part chez Aldi et achète 4 cartes à 100 Fr (elle se trompe).

Ce que Suzette ne savait pas, c'est que la dame d'une part est restée connectée à son PC et à pu y faire ce qu'elle voulait en son absence, et ensuite qu'elle avait enclenché la caméra du PC afin d'observer les réactions de Suzette. Tout en empêchant le logiciel caméra d'afficher l'image sur l'écran de Suzette. Elle avait en plus diminué la résolution de l'image afin que la transmission vers son propre PC soit plus rapide.

Toujours via Google translate, la dame demande à Suzette de lui écrire les codes des cartes qu'elle lui a fait acheter, ce que cette dernière fait. La dame peut maintenant encaisser l'argent des cartes Google Play. Elle lui dit cependant qu'elle n'a pas acheté les 5 cartes de 100.- demandés mais seulement 4 et ordonne à Suzette de retourner acheter pour 500.- de carte Google Play. Cette dernière lui promet de le faire le lendemain.

La dame transfère alors de l'argent depuis la carte de crédit Manor de Suzette vers des comptes de cryptomonnaies. Suzette ne l'apprendra que 2 jours après, lorsqu'elle fera bloquer sa carte Manor.

Je n'ai pas réussi à savoir si c'est Suzette qui a donné les codes de sa carte Manor à la dame ou si c'est cette dernière qui les a trouvé sur le PC. Toujours est-il qu'elle les a obtenus.

MERCREDI 15 MARS

La dame rappelle plusieurs fois et finalement Suzette va acheter pour 500.- de cartes Google Play chez Manor qu'elle paye avec sa carte Manor. Elle donne les codes des cartes à la dame mais elle commence à se méfier.

Le processus est typique: lorsqu'on a déjà versé de l'argent, on ne veut pas le perdre et on s'enfonce. C'est le même processus qu'un joueur de casino. Il perd mais continue à jouer car il pense pouvoir se refaire.

JEUDI 16 MARS

La dame réclame maintenant 1500.- pour finaliser la réparation. Suzette refuse arguant qu'elle doit payer son loyer et qu'il ne lui reste plus que cette somme sur son compte. De plus en plus méfiante, Suzette prend des photos des messages de la dame.

Une des copies d'écran:

"Cela ne se passe pas comme ça madame parce que nous devons suivre la règle du serveur, tout l'argent est activé lorsque vous mettez 1500 cartes Google Play dans l'ordinateur, sinon tout l'argent sera bloqué et votre ordinateur est également bloqué pour toujours car le serveur a déjà commencé le processus pour tout envoyer. Mais seulement lorsque vous mettez 1500 cartes Google Play sur l'ordinateur, c'est la dernière chose que vous devez faire sinon vous perdrez tout. Donc pour la dernière fois vous allez simplement chez coop et migro acheter 1500 cartes Google Play et un ordinateur à la maison, je travaille sur l'ordinateur et sur le mobile"

(Traduction approximative de Google translate, texte pas meilleur en anglais)

Comme Suzette refuse, son bureau devient tout blanc et les icônes disparaissent. Elle coupe alors la communication téléphonique et éteint son PC. Lorsqu'elle le rallume, les icônes du bureau sont revenues mais le fond d'écran est noir.

Elle va alors chez Manor et fait bloquer sa carte.

Elle se rend au poste de police pour déposer plainte. L'agent de service lui répond qu'il n'a pas le temps car il est débordé de plaintes du même genre. Il lui donne rendez-vous pour dans une semaine.

Le lendemain, elle se décide enfin à m'appeler!... Je vais sur place et fait les première investigations. Je ne trouve ni malwares ni virus, ni logiciels à lancer au démarrage. Mais bien les 3 logiciels de communication chargés par la dame.

J'avais instamment demandé à Suzette de ne rien faire sur son PC avant mon arrivée afin que je puisse retrouver les traces du piratage. Mais elle n'a pas pu résister, entre autres, elle a effacé les icônes des logiciels chargés et connecté son disque dur de back-up externe. Si virus il y a sur le PC, le disque externe est maintenant également vérolé.

Heureusement j'ai pu récupérer ce qu'elle avait effacé dans la poubelle. Je lui ai rétabli son fond d'écran.

Au jour du rendez-vous, le policier l'interroge durant 3 heures et remplit un rapport. Selon lui, elle n'a aucune chance de récupérer son argent. Il lui conseille de porter son PC chez un spécialiste informatique afin de le purger de ce que la dame a chargé. Sous la pression policière, Suzette a retrouvé les noms: la dame lui a dit s'appeler Jennifer Wilson et son entreprise être la Western Union Service..

Conclusions

Michel Vonlanthen Avril 2023

Quelques idées d'investigation

1) Tracer un message grâce à son adresse IP

Utiliser la fonction traceroute de Windows:

Traceroute sous Linux. Installer le paquet correspond si ce n'est pas fait. sudo apt-get install traceroute On peut alors voir le chemin pris par les paquets et les villes traversées.

2) Observer l'activité réseau des programmes

Installer TcpView ( https://technet.microsoft.com/fr-fr/sysinternals/tcpview.aspx ) . Le lancer afin de suivre l'activité réseau des programmes installés.

La colonne "Remote address" est indicative des softs qui communiquent avec l'extérieur.

Entrer l'ads IP dans http://iplocation.net pour savoir à qui elle appartient.

3) Historique des fichiers téléchargés

Voir la liste des fichiers téléchargés dans le navigateur.

Avec Firefox cliquer sur:

On lit alors la date du téléchargement et l'endroit où on l'a mis. On peut ensuite les scanner avec https://www.virustotal.com/ ou https://malwr.com/ et on peut voir de quoi il s'agit.

4) Pister un hacker

Explications: https://www.leblogduhacker.fr/comment-pister-un-hacker/

5) Observer les logs

Rechercher sur le PC: observateur d'évènements

Pour remonter dans l'historique du PC en chargeant et en exécutant: http://www.nirsoft.net/utils/computer_activity_view.html (Download LastActivityView)

Votre ads mail a-t-elle été piratée dans le passé? https://haveibeenpwned.com

6) Observer les processus

Avec le gestionnaire de tâches [CTRL ALT DEL]

ou mieux avec https://technet.microsoft.com/en-us/sysinternals/processexplorer.aspx

7) Observer les programmes lancés au démarrage

Avec [CTRL MAJ ESC] et Applications de démarrage

8) Qui utilise mon WIFI ?

Télécharger Wireless Network Watcher: http://www.nirsoft.net/utils/wireless_network_watcher.html ou en local: wnetwatcher_setup.exe

9) Récupérer des fichiers

effacés sur le PC

D'abord regarder dans la poubelle puis: (Récupère des fichiers qui ne sont plus dans la poubelle)

10) Désactiver le Wake-on-lan

Le Wake-on-lan permet d'allumer un PC à distance. Si cette fonction est activée dans le BIOS, le PC n'est jamais totalement éteint mais surveille l'arrivée du signal Wake-on-lan par Internet. Il ne consomme qu'un minimum d'énergie pour cela. Le but est de vous permettre de vous connecter à votre PC à partir d'un PC distant.

Pour cela, il faut, à partir du PC distant:

A ce moment-là, l'écran du PC distant reflétera tout ce que vous ferez sur le PC principal.

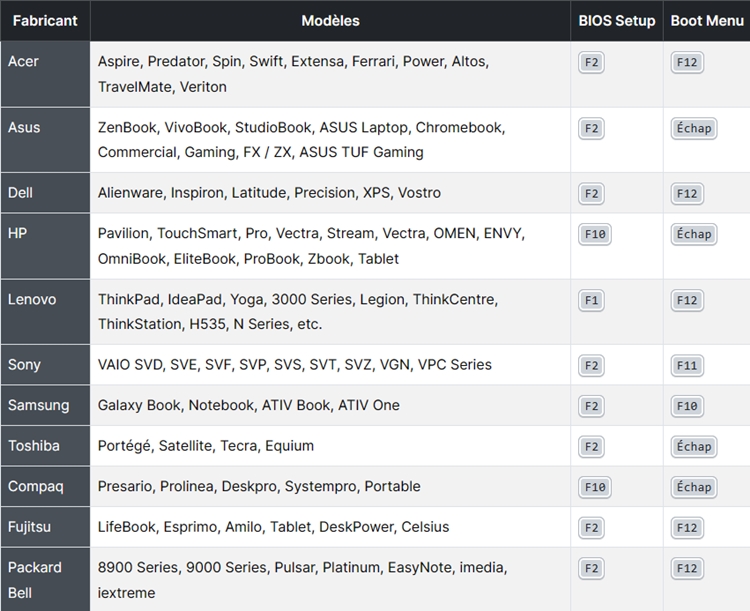

Pour activer ou désactiver le Wake-on-lan, il faut accéder au BIOS (Basic Input Output System) de votre PC de bureau, qui s'appelle maintenant le "microprogramme UEFI".

En étant dans Windows, il faut cliquer sur la fonction "arrêter" du bouton en bas tout à gauche du bureau (bouton "Windows") puis sur "Marche-arrêt". Ensuite cliquer sur l'option "Redémarrer" tout en pressant sur la touche [Majuscule]. Le PC redémarre et vous propose "Choisir une option". Cliquez sur "Dépannage", puis "Options avancées" et sur "Changer les paramètres du microprogramme UEFI". Finalement cliquez sur "Redémarrer". Le PC s'éteint , redémarre et vous présente son bon vieux BIOS.

Avec la touche [Flèche à droite] allez dans l'onglet "Main" et vous y verrez l'option "Wake on lan". Descendez sur cette option avec [Flèche en bas] et tapez sur le bouton [Enter] si vous désirez changer sa propriété. Une petite fenêtre avec les options "Disabled" et "Enabled" s'ouvre et vous pouvez choisir celle que vous désirez. La touche [Enter] confirme ce choix et ferme la petite fenêtre. Il ne vous reste plus qu'à sortir du BIOS avec la touche [Esc].

Dans le cas d'un dépannage post-piratage, si la fonction "Wake on lan" est sur "Enabled", cela signifie que le pirate a activé cette fonction afin de pourvoir revenir sur votre PC à votre insu. Il faudra alors la mettre sur "Disabled" pour bloquer ses futures tentatives. A ce moment-là, sa seule possibilité d'accéder à votre PC sera de le faire pendant que ce dernier est allumé. Cela limite déjà les possibilités de piratage.

Le Wake-on-lan est une arme à double tranchant.

D'une part il peut vous permettre d'accéder à votre propre PC à

distance, ce qui peut être utile, mais d'autre part il ouvre un

boulevard aux pirates!...

11) Désinstaller les logiciels de prise en main à distance

Comme par exemple TeamViewer ou AnyDesk car ces logiciels peuvent être configurés pour s'exécuter sans votre autorisation, donc sans que vous acceptiez un appel distance vous proposant une prise en main à distance. Ce qui permettra au pirate de faire ce qu'il veut sur votre PC à votre insu.

Pour ma part j'ai toujours refusé ce procédé lorsque j'étais en activité car que faire si le client vous accuse d'avoir modifié ce qu'il ne fallait pas ou d'avoir accédé à des données confidentielles? Du point de vue juridique c'est très dangereux et ça pourrait vous envoyer en prison car comment prouver votre innocence?

12) Ne pas laisser votre PC en veille

Car cela signifie qu'il est allumé (bien qu'en veille), ce qui pourrait permettre à un pirate de démarrer le logiciel de prise en main à distance qu'il aura au préalable installé sur votre PC. Si le PC est éteint et que l'option Wake-on-lan du BIOS est désactivée, il ne pourra pas le faire. C'est une sécurité de plus. L'arme absolue est bien-sûr de déconnecter le PC du réseau électrique et du réseau Ethernet. A faire notamment lorsqu'on part en vacances.

13) Changer de mot-de-passe

Cela paraît pourtant évident mais on y pense pas toujours: après le passage d'un pirate, il faut toujours changer le mot de passe du PC. Cela lui compliquera la vie s'il revient à votre insu.

Et également changer tous les modes de passe qui se trouvaient sur le PC lors de l'intrusion car il y a fort à parier que le pirate se dépêchera de s'en servir. Un des grands principes des hackers, c'est de visiter le PC d'un employé d'un entreprise qu'il veut pirater afin de voler le mot-de-passe qu'il utilise pour son télé-travail. Côté sécurité, on est souvent prudent au travail mais moins sur son propre PC.

14) Teamviewer, logiciel de prise en main du PC à distance

Services sur:

Le service est installé au moment de

l’installation de TV. Si on ne le veut pas il faut exécuter TV sans

l’installer. En résumé, il est préférable d'installer ce genre de logiciel de prise en mains à distance en mode non-installé, afin de ne pas trop faciliter le travail des hackers. Si un service existe sur le PC, ils peuvent le faire démarrer alors que s'il n'y est pas, ce n'est pas possible. Même chose avec un logiciel. S'il n'est pas installé sur le PC il est impossible de s'en servir à distance.

15) Logiciel Pegasus

Logiciel d'espionnage des smartphones israélien. Des infos vérifiées ici: https://www.amnesty.org/fr/search/Pegasus/

16) Créer une clé USB de boot se secours

Permet de supprimer des malwares que l'antivirus n'aurait pas vus.

Un cas pratique pour les

geeks Le site de mon copain le Dr Goulu a été hacké. Il explique ici ses investigations:

Plus d’informations : |

|

Initialiser un PC Windows sans passer par un compte Microsoft

Lorsqu'on veut installer Windows sur un PC qu'on vient d'acheter, Microsoft nous oblige à passer par un compte Microsoft. Si c'est ton propre PC et que tu as un de ces comptes, pas de problèmes. Mais si tu veux installer Windows sur un PC d'une tierce personne tout se complique car la plupart du temps la dite personne soit ne saura pas ce qu'est ce compte, soit elle n'en aura pas le mot de passe. L'idéal est donc d'installer Windows en local, sans passer par ce compte Microsoft.

De mon point de vue, l'installation en local est bien préférable car tout sera sur le PC, il n'y aura pas besoin de passer par ce compte Microsoft pour y modifier quoi que ce soit. Car, par exemple, que fait-on si on n'a pas de liaison Internet et qu'on ne peut pas se connecter à ce compte? Rien, parce qu'on est bloqué... Donc voici comment effectuer la première installation de Windows en local sur un PC.

Quelquefois ce sont les antivirus qui posent problème. Par exemple avec Avast qui a mis par erreur un site bancaire dans sa liste des sites de phishing, provoquant un message d'erreur lorsqu'on veut s'y loguer. Pour contourner la chose, il suffit d'ajouter une exception à cette liste. Voici la marche à suivre.

20240313_Touches pour accéder au BIOS

Il faut allumer le PC tout en pressant sur la touche en question jusqu'à ce que le BIOS apparaisse.

A noter que certains PC pour gamers ne permettent pas cette opération et donnent un message d'erreur lorsqu'ils détectent la clé lors du boot. C'est leur protection contre les boots illicites qui se met en route. On n'y a pas d'accès direct au BIOS.

Commande Windows 10-11

Permet de voir tous les logiciels d'un coup, où qu'ils se trouvent et de les lancer:

Et on voit tous les logiciels d'un coup

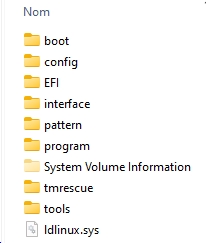

20240313_Créer une clé USB de secours

Gratuit chez Trend Micro. Permet d'éliminer des malwares qui sont ignorés par les antivirus. Le traitement se fait sous Linux après avoir booté le PC sur la clé USB et non sur le disque dur interne comme d'habitude

Créer une clé USB de boot appelée TMRESCUE:

Il y a d'autres clés RESCUE sur le Net. Par

exemple la

Karspersky mais il faut charger un fichier .ISO, une image

de le clé, et on n'en connaît pas le contenu, contrairement à la

Trend Micro dont les fichiers Linux sont visibles.

En gros, cette clé fonctionne de la même manière que la Trend Micro: elle scanne le PC et donne à la fin les noms des fichiers malwares détectés ou, à défaut, la mention qu'elle n'a détecté aucun fichier "heat" (chaud) sur ce PC.

Si un PC sous Windows ne démarre plus, il peut y avoir plusieurs causes : fichier système corrompu, mise à jour défectueuse, problème de disque dur, etc. Voici une procédure étape par étape pour tenter une réparation :

Création d'une clé USB bootable

Voici comment créer une clé USB bootable avec Windows 10 ou 11 pour réparer ton PC : Matériel nécessaire

Étape 1: Télécharger l’outil officiel de Microsoft

Étape 2: Créer la clé USB bootable

Étape 3: Démarre depuis la clé USB sur le PC en panne

Tu accéderas alors aux options de réparation

: réparation du

démarrage, restauration système, invite de commandes,

etc. Compléments

Comment s'effectue le boot de Windows

Ref:

Réparer l'erreur Boot BCD pour Windows 11, 10, 8 et 7

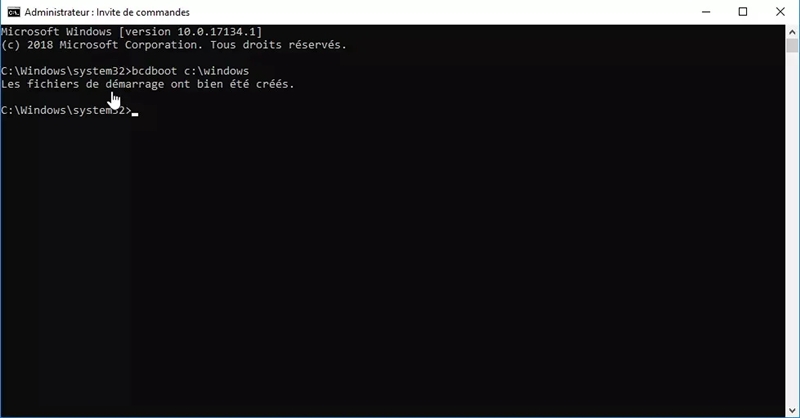

bcdboot : reconstruire le BCD de Windows 10, 11

Utilisation basique de bcdboot (dans fenêtre de commande) La commande bcdboot nécessite d’indiquer

le dossier d’installation de Windows. En général le chemin est c:\Windows, ce qui donne la commande : bcdboot c:\Windows

Lorsque l’opération réussie le message

Les fichiers de démarrage ont bien été créés

en cas d’erreur, on obtient

Echec lors de la tentative de copie des fichiers du

démarrage. Généralement l’erreur provient du fait que bcdboot ne trouve pas de copie des fichiers de démarrage qui sont stockés dans c:\Windows\boot

Liste des

paramètres: bcdboot /?

Et si Windows ne boote plus ? Voici quelques solutions :

Dernier recours

Déconnecter la batterie C-MOS, ce qui obligera le PC à faire un reboote hardware.

Pour voir tous les logiciels d'un coup

Et on voit tous les logiciels d'un coup. On peut les lancer en double-cliquant sur les icônes.

|

|

|